應(yīng)急背景

歷某今天剛?cè)肼毠荆玫焦倦娔X后準(zhǔn)備下載一些接下來工作中要用的辦公軟件,他就去某度上直接搜索,由于剛?cè)肼殻d奮的他并沒有仔細(xì)看是否為官方下載,下載下來后也是無視風(fēng)險雙擊安裝,但是他發(fā)現(xiàn)安裝完成后,安裝包自動消失,且在電腦上也沒有對應(yīng)的程序可啟動,他這時候意識到可能是中病毒木馬了,喊來安全人員竹某來幫他排查一下。

竹某了解情況后開始下面的應(yīng)急操作。

木馬查殺

1.查看異常連接

#findstr "ESTABLISHED"表示查看已建立連接的ip&&端口

netstat -ano | findstr "ESTABLISHED"

正常真實(shí)背景中需要拿ip去查看歸屬地是否屬于公司的,但是這里我自己搭建的環(huán)境就忽略了。

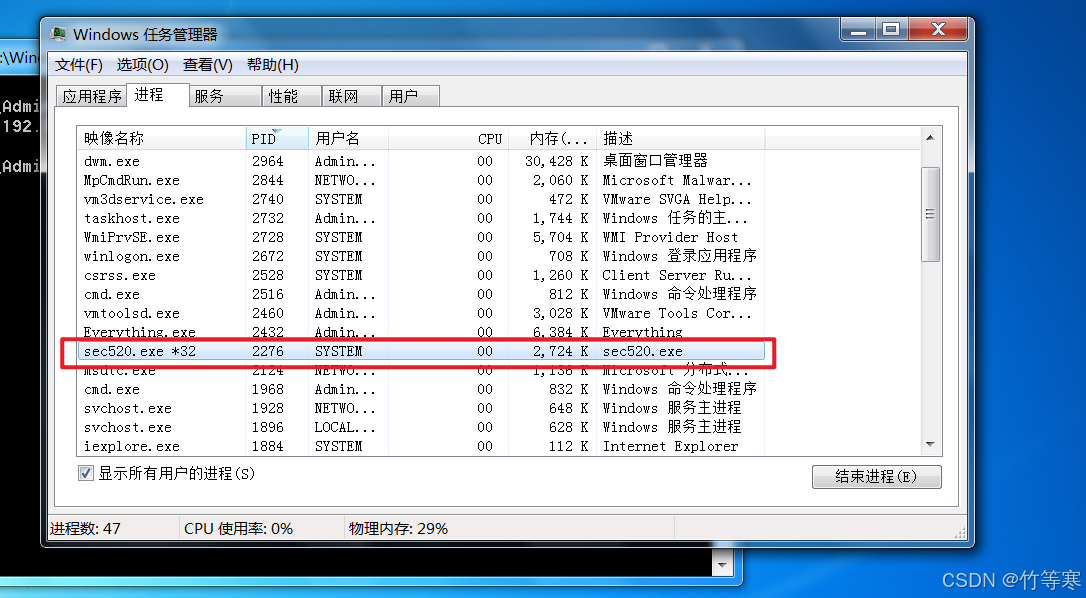

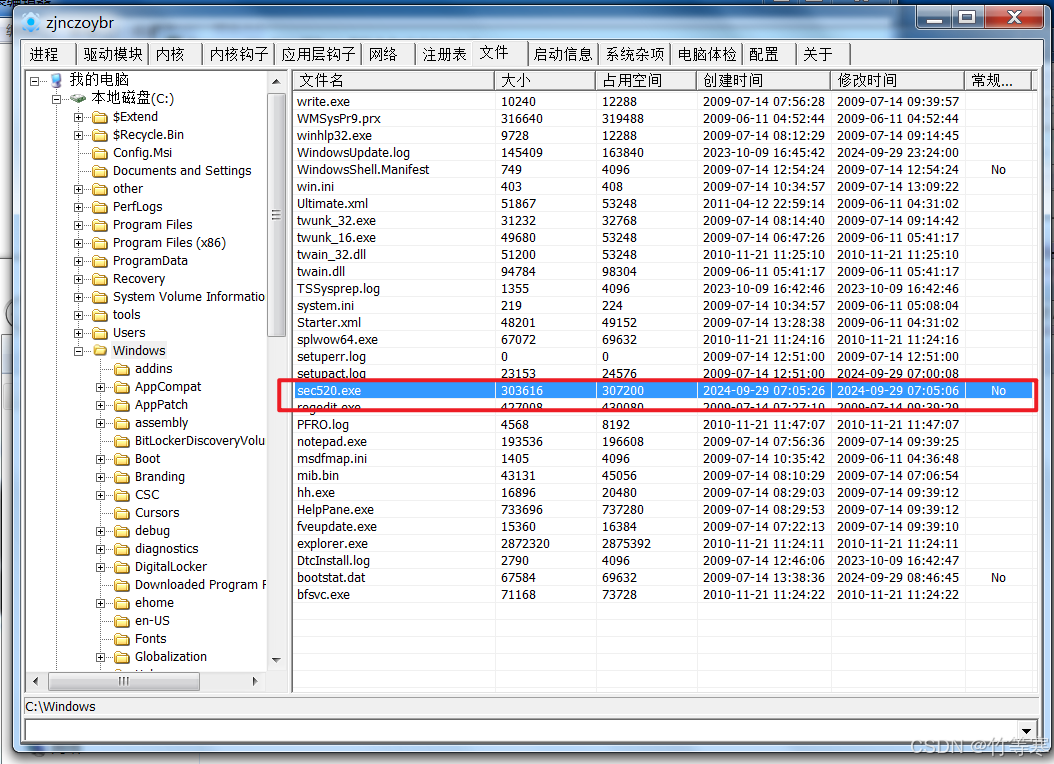

2.根據(jù)端口號查看對應(yīng)進(jìn)程文件

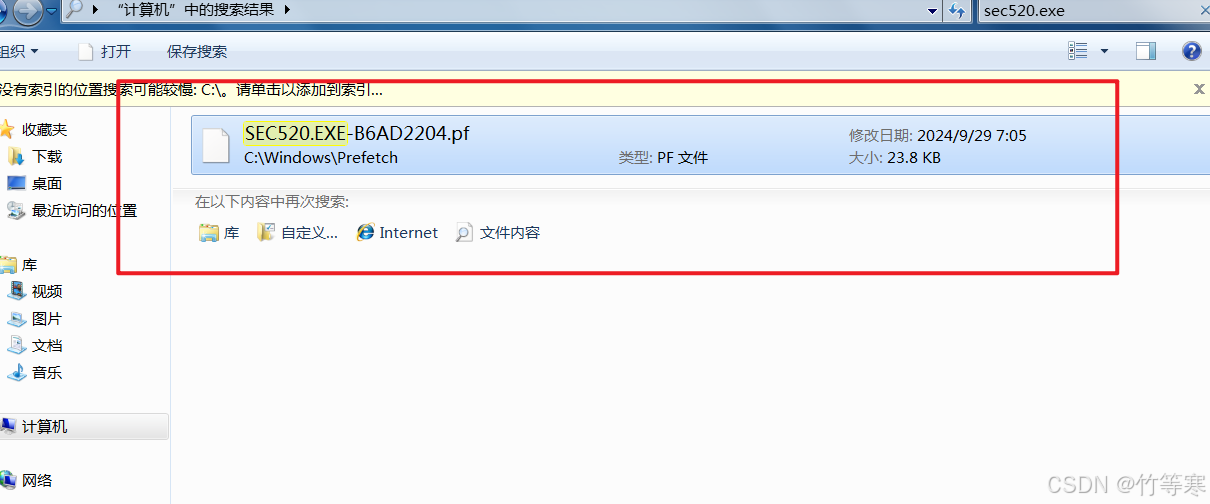

開始查找進(jìn)程文件,這里直接用windows查找沒找到,只找到一個類似的,那么基本可以確定做了一個文件隱藏,這時候只能上工具了。

這里本來是要用xuetr,但是xuetr在我這個win7中用不了了,如果能用的話最好還是上xuetr,這個工具還是挺吊的,但是現(xiàn)在網(wǎng)上好像找不到,沒了。

我們可以使用PChunter這款工具能看到隱藏的文件,同時還能幫你排查進(jìn)程,PChunter用的比較多,還是挺牛的,但是后面排查進(jìn)程這些我會更多的用其他工具來輔助,因?yàn)樽罱诹私鈱W(xué)習(xí)其他工具。

PChunter工具分享地址:https://pan.baidu.com/s/1_OMmoe5aFGDu3--q0u94pw?pwd=w3rb

打開PChunter后其實(shí)你也會發(fā)現(xiàn)他存在沒有官方簽名的進(jìn)程模塊,再次印證了他的可疑性。

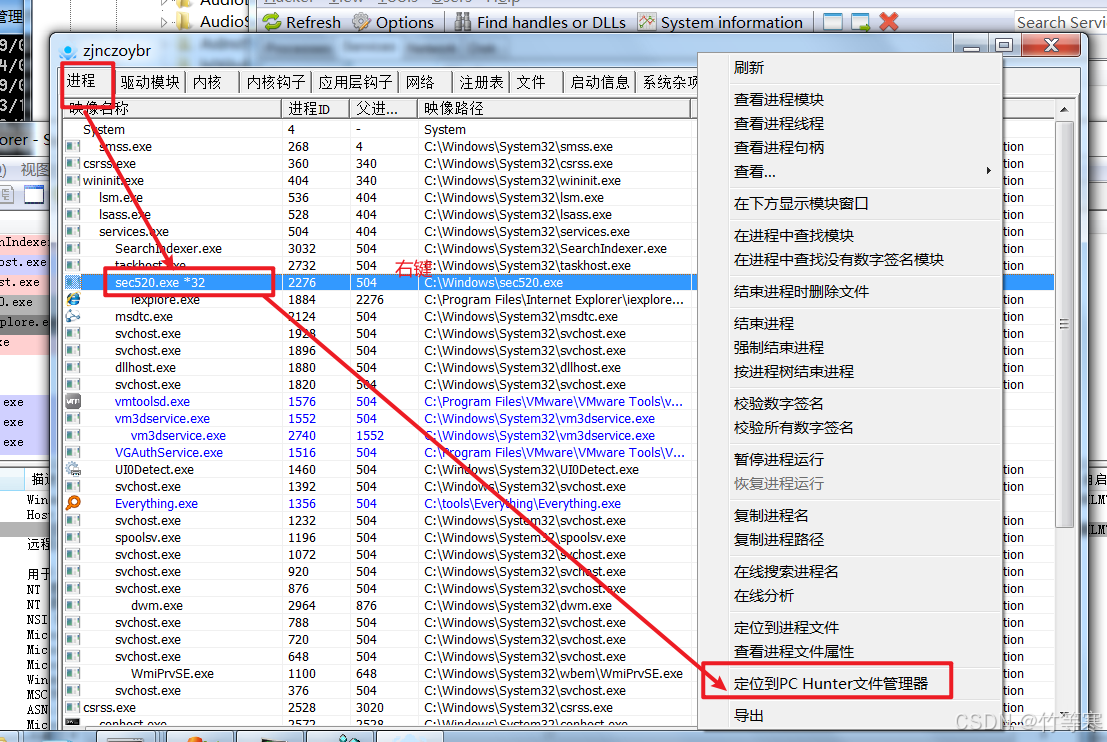

然后就可以定位文件了

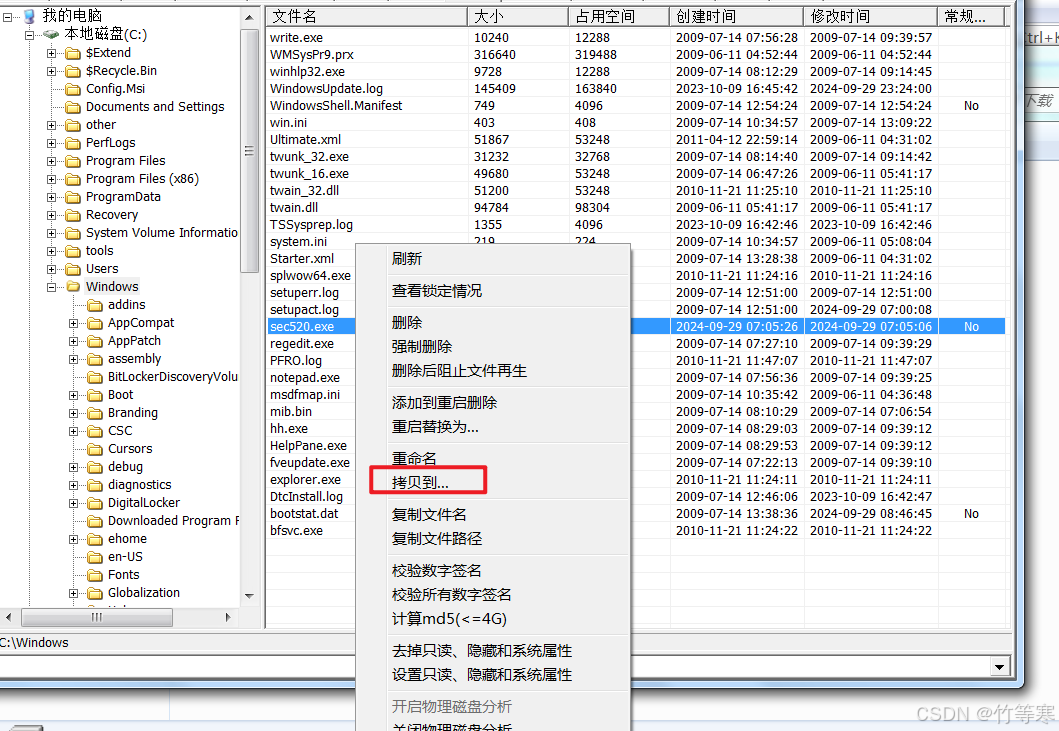

然后來到下圖位置,這里就能看到文件了

這里先不刪除,先右鍵拷貝出來,保留樣本。

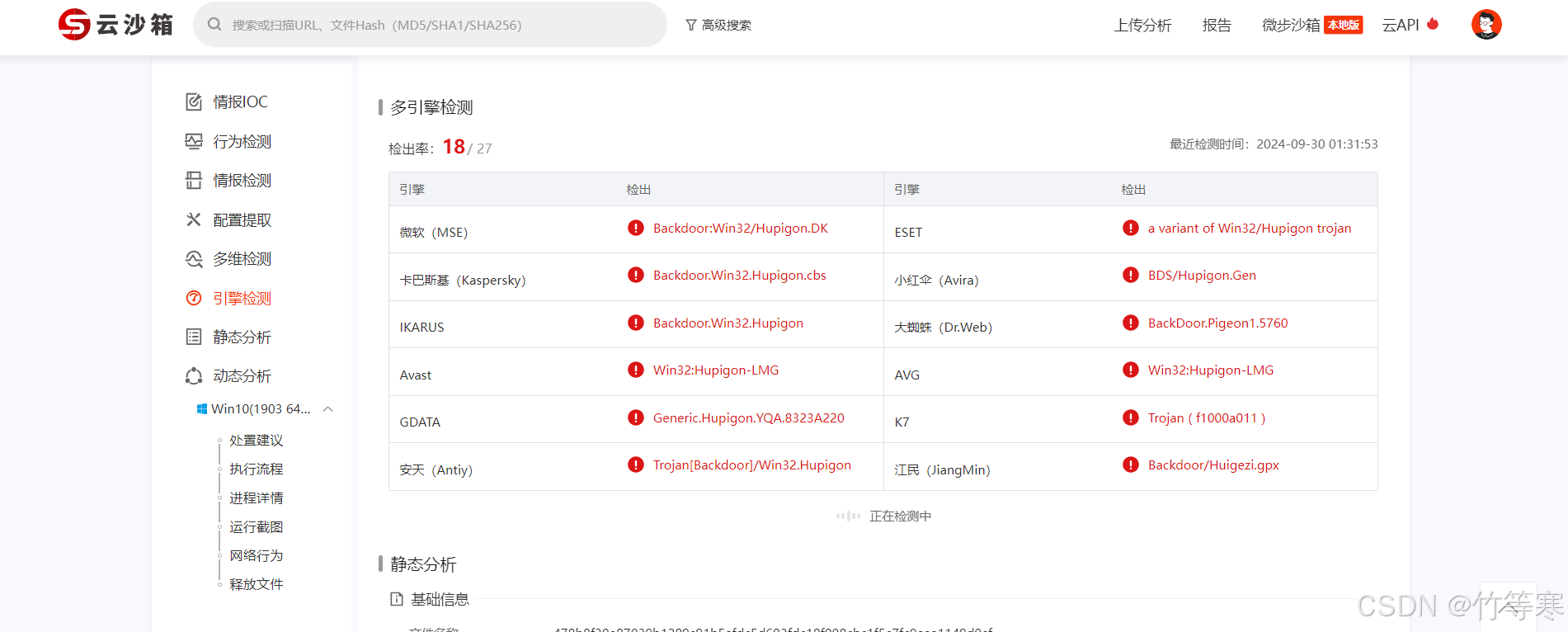

丟到沙箱上跑,就可以確定是木馬后門了。

線索卡:

1.已確定了木馬后門以及他的文件路徑

3.排查異常服務(wù)

接下來我會使用Process Hacker和微軟自帶的Process Explorer。

Process Hacker工具分享地址:

https://pan.baidu.com/s/13GFrYFlNSfy48CEepPHkuA?pwd=mm7g

Process Explorer工具分享地址(微軟的也可以到官網(wǎng)下載):

https://pan.baidu.com/s/1hipHkotl7-B-N9XfmRhmnQ?pwd=hb2s

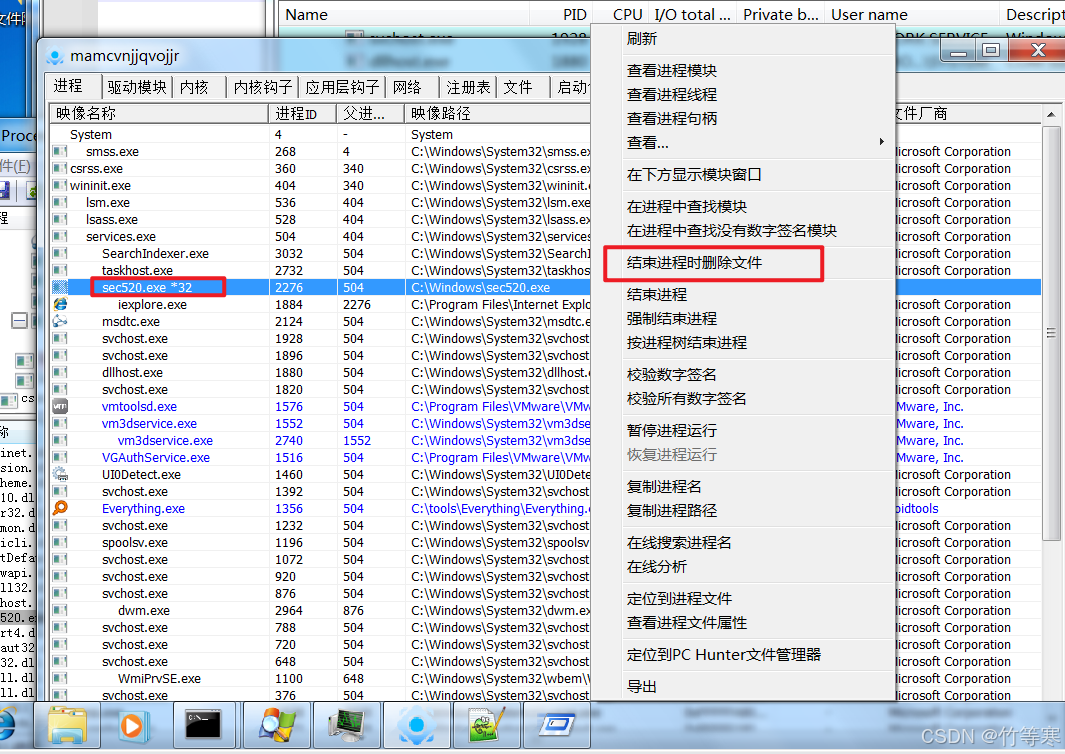

打開Process Hacker可以看到這個文件下面還開了一個子進(jìn)程IE,現(xiàn)在就很明確了,干掉這個就行,但是為了方便起見可以根據(jù)這個進(jìn)程找到所有相關(guān)文件。

可以優(yōu)先排除有簽名校驗(yàn)的

發(fā)現(xiàn)依舊是這個可疑進(jìn)程之后,我們?nèi)∠襞懦押灻倪M(jìn)程,這樣可以看到更多,可以看到我們的Process Hacker找到的也是這個程序文件,取消取出簽名校驗(yàn),查看全部可以看到同樣sec520下面還有一個子進(jìn)程ie。

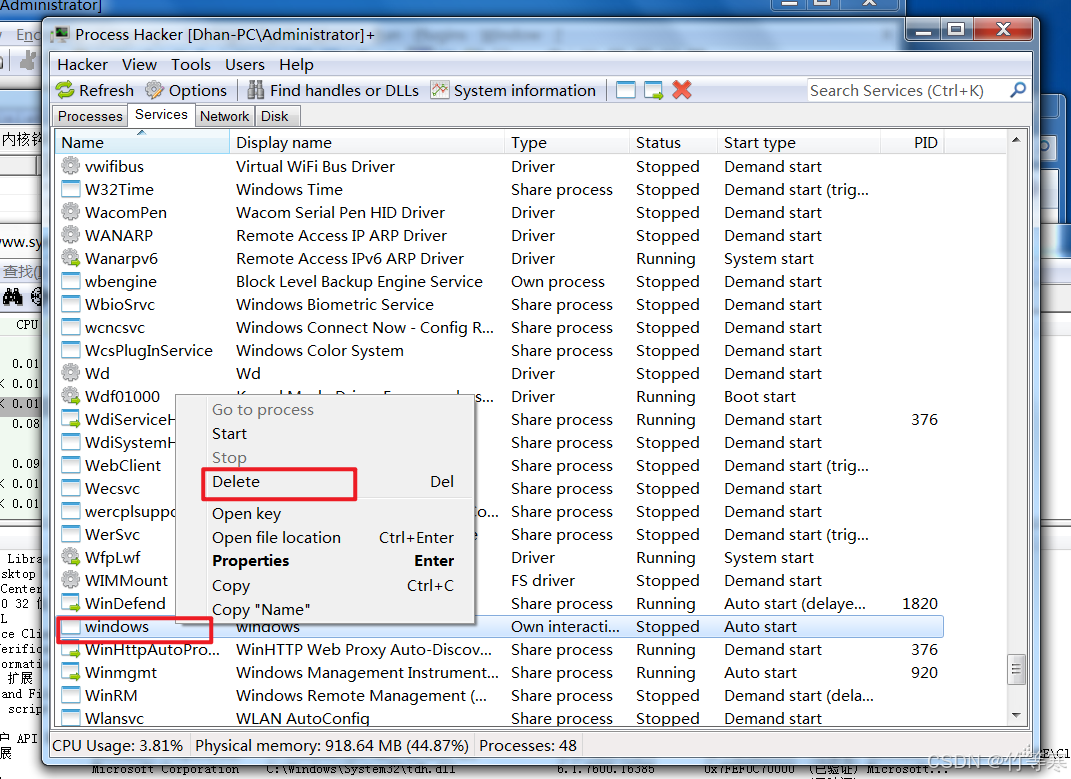

接著右鍵這個父進(jìn)程sec520,看到有服務(wù),那就跳轉(zhuǎn)到服務(wù)中查看

咋一看居然是windows,這里就不能隨意判斷了

我們右鍵查看屬性

開幕雷擊,直接就看到瑕疵了,要是木馬修改了這個描述我還真一下子分不清楚。

線索卡:

1.已確定了木馬后門以及他的文件路徑

2.進(jìn)程存在對應(yīng)的服務(wù),服務(wù)名為windows

4.發(fā)現(xiàn)啟動項(xiàng)

為了更進(jìn)一步驗(yàn)證我們的判斷,我再用上Process Explorer工具

這里打開視圖方便看到更多信息,下面是我打開的選項(xiàng)列,根據(jù)需求自定義。

然后可以看到驗(yàn)證簽名中依舊是對應(yīng)之前的那個程序文件有異常

接著我們發(fā)現(xiàn)最右邊看到了還存在自啟動項(xiàng),還有給出了對應(yīng)的注冊表的位置(工具給的是HKEY開頭,但其實(shí)是下面這個注冊表位置):

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services

怕刪不徹底的話還可以借助另一個工具:

Autoruns工具分享鏈接:

https://pan.baidu.com/s/1LWodcbICx0PQNrkpiagQMw?pwd=4xw0

打開這個工具可能稍稍需要等待一會,他需要掃描時間。

你會看到確實(shí)存在自動啟動項(xiàng)。

線索卡:

1.已確定了進(jìn)程、木馬后門以及他的文件路徑

2.進(jìn)程存在對應(yīng)的服務(wù),服務(wù)名為windows

3.存在自啟動項(xiàng)

開始查殺

1.刪除進(jìn)程和文件可以直接PChunter一步搞定,注意這里是因?yàn)槲覀兇_定了這個不是系統(tǒng)自帶的才能刪除,有的他是依賴在系統(tǒng)exe文件,所以刪除要慎用。

(如果你希望手動刪)首先先手動停掉進(jìn)程才能刪除文件,命令如下

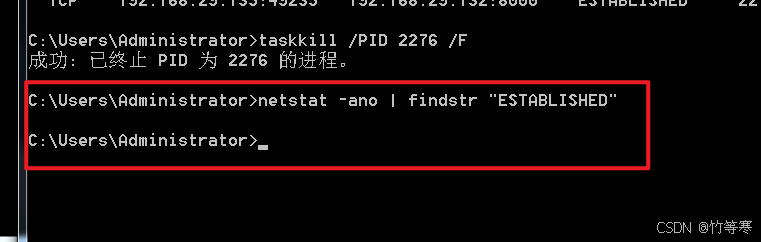

taskkill /PID 2276 /F

接著刪除文件,使用PChunter刪除

2.刪除服務(wù)

先前用Process Hacker定位到了服務(wù),肯定也能進(jìn)行刪除,Process Hacker會刪的比較徹底。

如果不給用工具的話就在windows上搜索服務(wù),然后找到對應(yīng)異常服務(wù)刪除即可。

3.刪除啟動項(xiàng)

這里我刪完服務(wù)后發(fā)現(xiàn)啟動項(xiàng)也已經(jīng)刪掉了,看來Process Hacker還是挺吊的,下圖是之前截圖,如果你發(fā)現(xiàn)還有異常啟動項(xiàng)的話就需要刪除。

然后排查是否還有異常連接,發(fā)現(xiàn)已經(jīng)干掉了,而且沒有繼續(xù)建立連接

入侵排查

這一步是彌補(bǔ)在木馬查殺中沒有顧及到的,因?yàn)閼?yīng)急肯定是比較著急的,先解決了頭部問題,然后這里接下去就要處理后門了。\

1.賬號排查

使用命令查看(賬戶做了隱藏的話該命令基本看不到)

net user

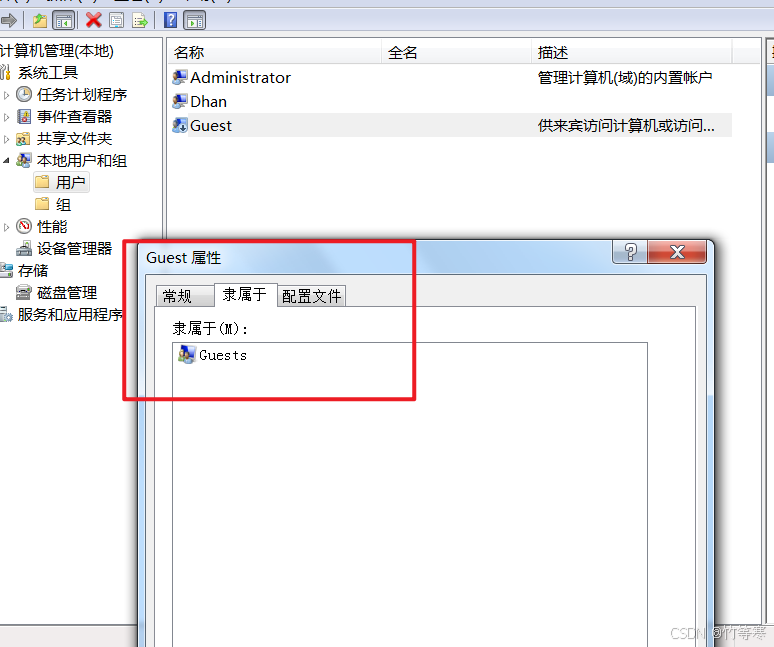

可以右鍵計(jì)算機(jī)管理排查異常用戶

查看普通用戶和用戶組是否異常

(即:普通用戶是否加入了管理員組之類的異常)

這里一切正常

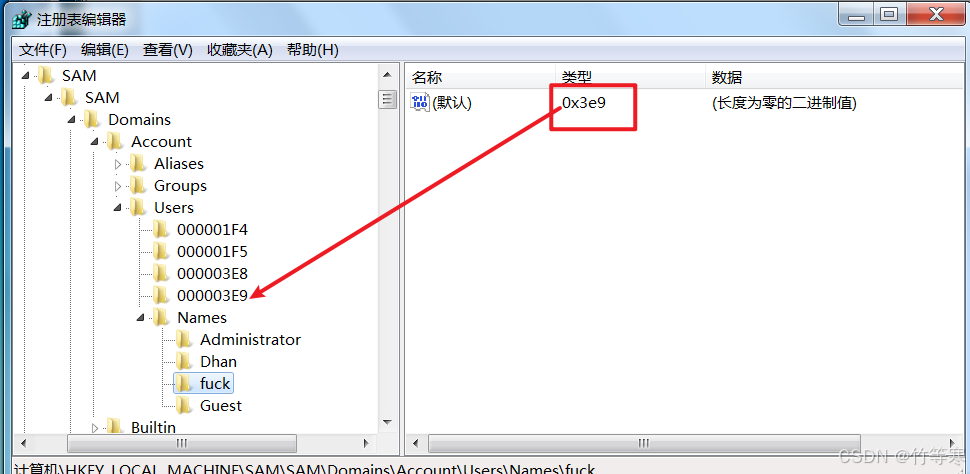

排查是否存在克隆賬號,手工查看

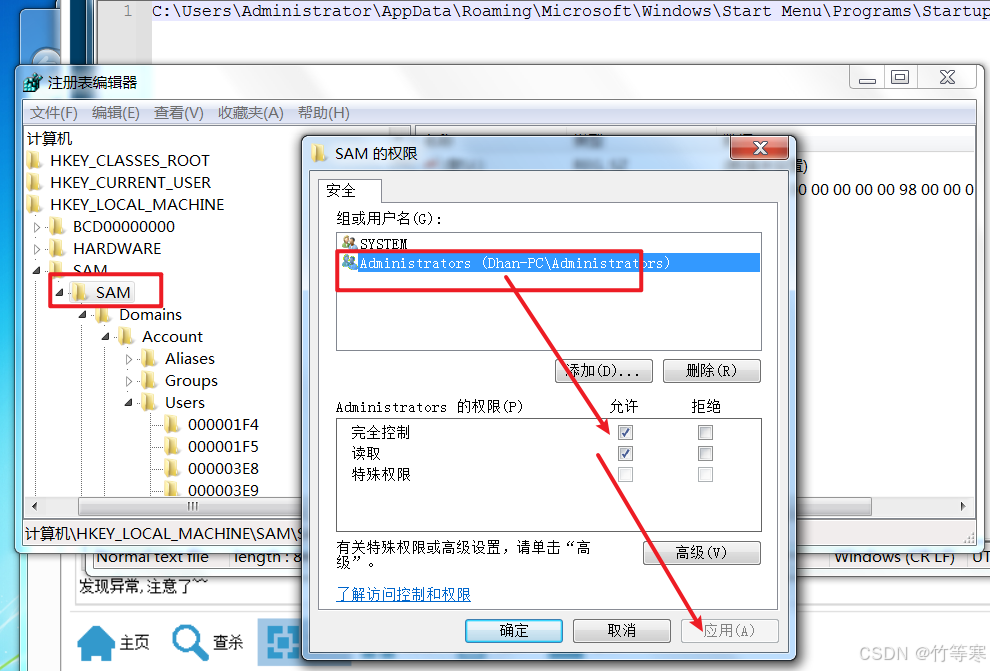

win+r輸入regedit打開注冊表,接著找到以下位置:\

HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Account\Users

如果SAM打不開就右鍵他,把管理員權(quán)限設(shè)置為完全控制

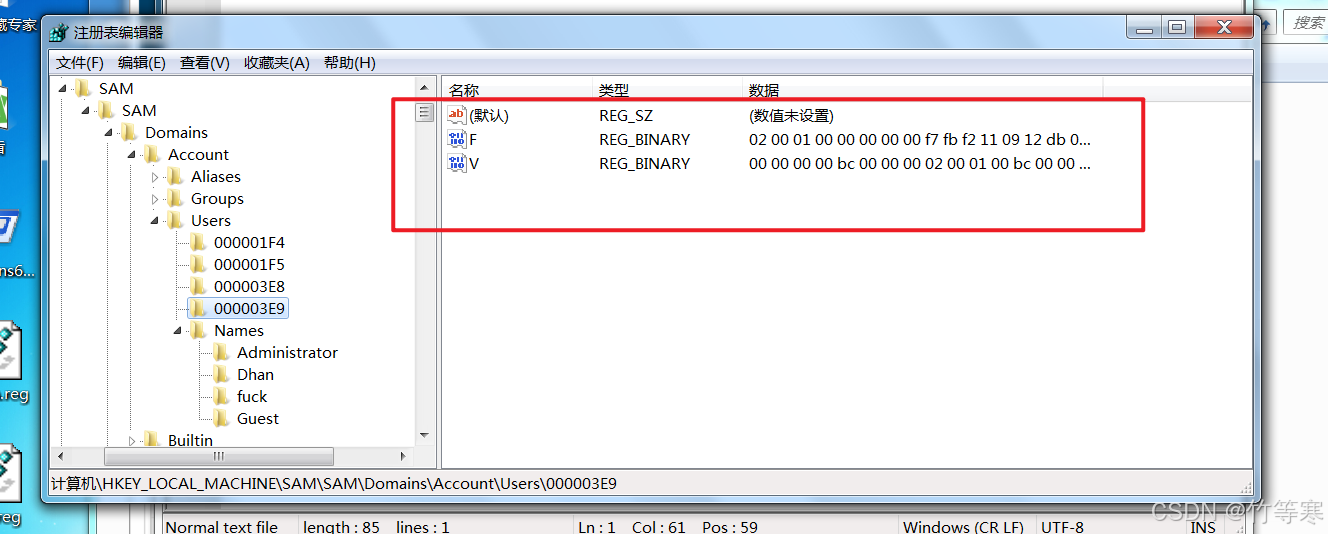

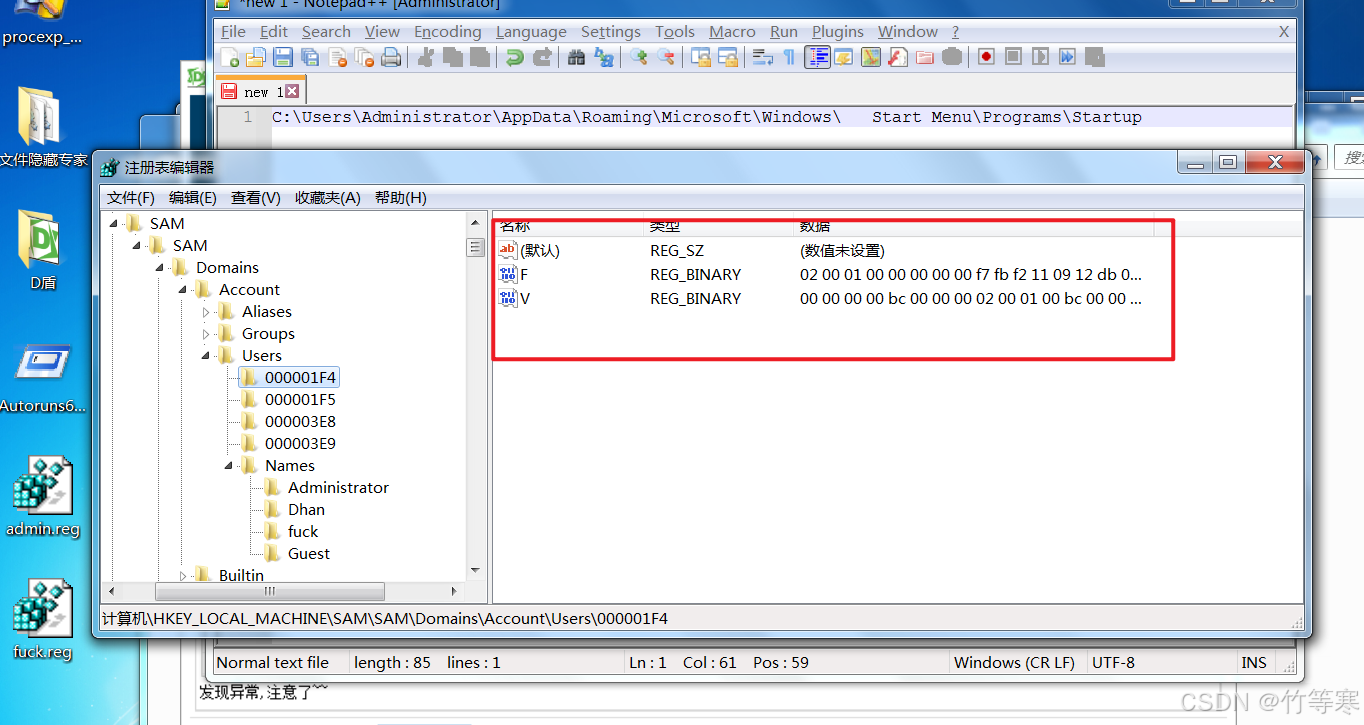

Names賬戶中的類型值對應(yīng)上面的賬戶數(shù)據(jù)

fuck賬戶

administrator賬戶

接著對比一下數(shù)據(jù),發(fā)現(xiàn)是一樣的,那么就是存在克隆賬號了

更多真實(shí)情況是黑客會偽造一個讓你容易混淆的賬號,一般不會起名字像fuck這種名字,那么我們知道是克隆賬號后,和運(yùn)維溝通一下直接刪除掉即可。

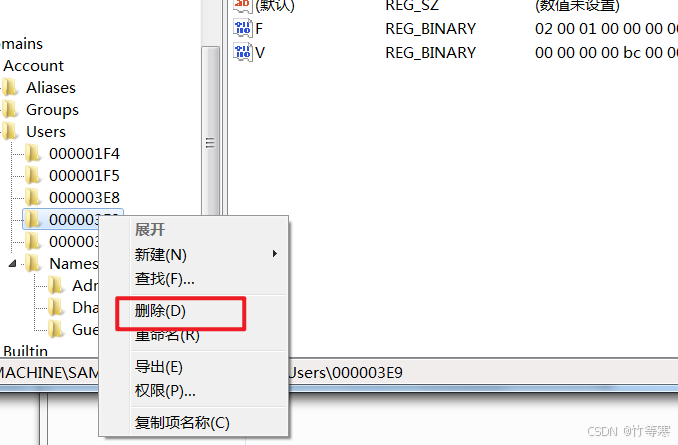

直接在注冊表里面刪除的話,不要使用系統(tǒng)命令直接刪,這樣可能會損壞被克隆的那個好的賬戶,我就踩這個坑了。

注冊表中找到fuck賬戶還有對應(yīng)的數(shù)據(jù),右鍵都刪除即可。

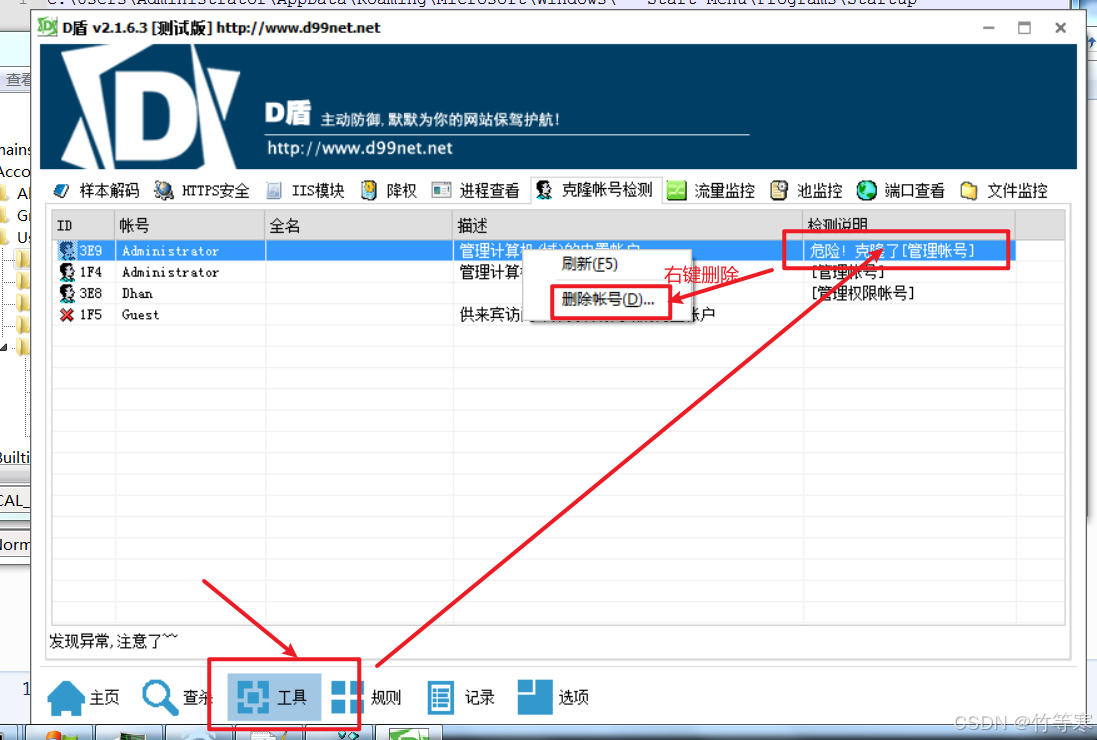

同時也可以使用D盾工具來查看是否存在克隆賬號

D盾工具分享鏈接(也可以去官網(wǎng)下載):

https://pan.baidu.com/s/13hCSYpV5Mn_1JMzy4nSkSQ?pwd=kott

D盾中發(fā)現(xiàn)克隆賬號,右鍵刪除即可

如果D盾刪不掉的話,同樣直接在注冊表刪除是最好的。

接著順便查看一下有沒有開啟遠(yuǎn)程桌面連接,跟同事溝通一下應(yīng)該是不開啟的,直接關(guān)掉即可。

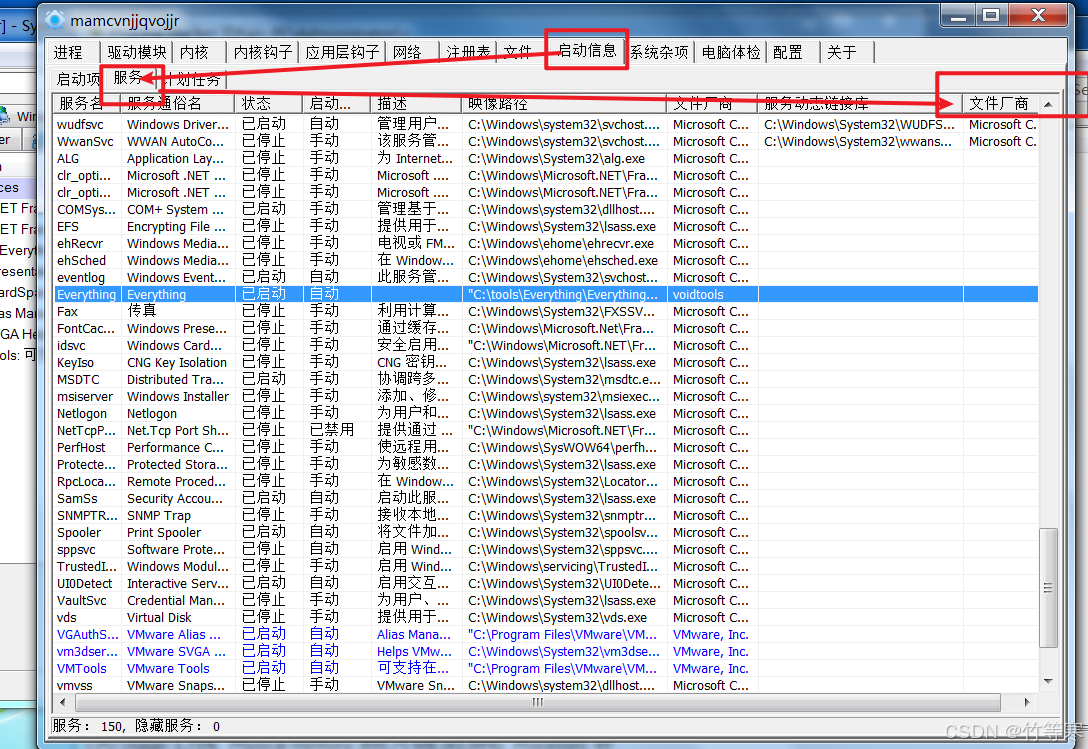

2.查看服務(wù)

服務(wù)就使用PChunter來查看,著重看沒有廠商簽名的

由于我們之前的后門服務(wù)是Windows名字,所以要再看下是否又重新啟動或者沒有刪干凈。

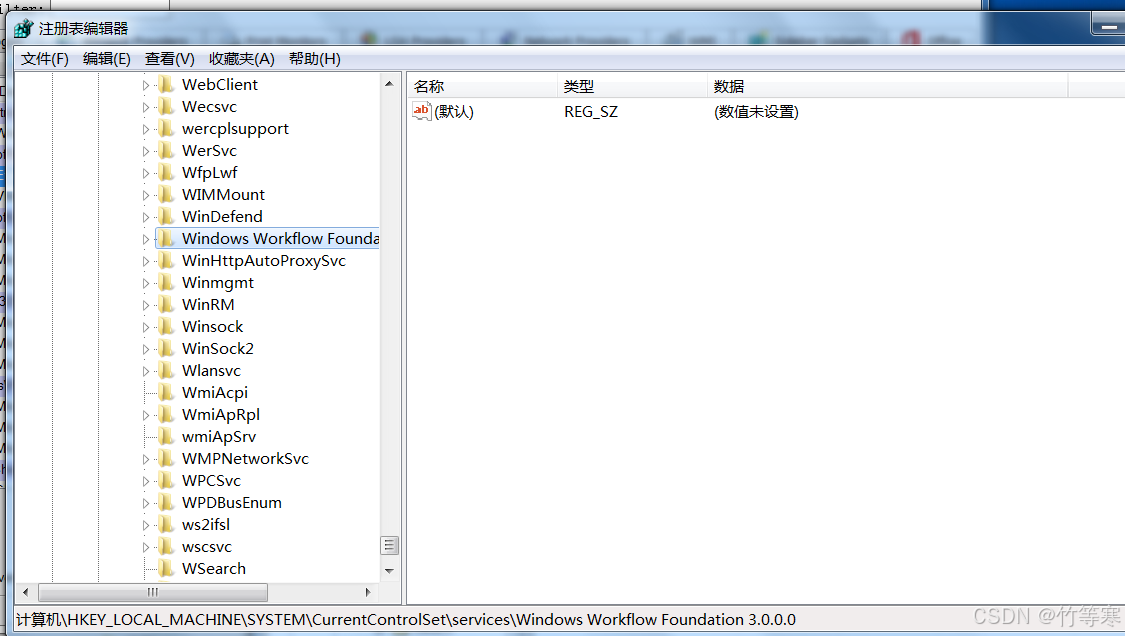

這里需要知道系統(tǒng)服務(wù)跟以下的注冊表幾個項(xiàng)目相關(guān):

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Services

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet002\Services

我們?nèi)ゲ榭催@三個是否有windows后門相關(guān),因?yàn)橹昂箝T服務(wù)名字叫做windows,但其實(shí)是灰鴿子后門。

都查看完成后發(fā)現(xiàn)確實(shí)刪干凈了,不存在后門服務(wù)

PS:注明一下

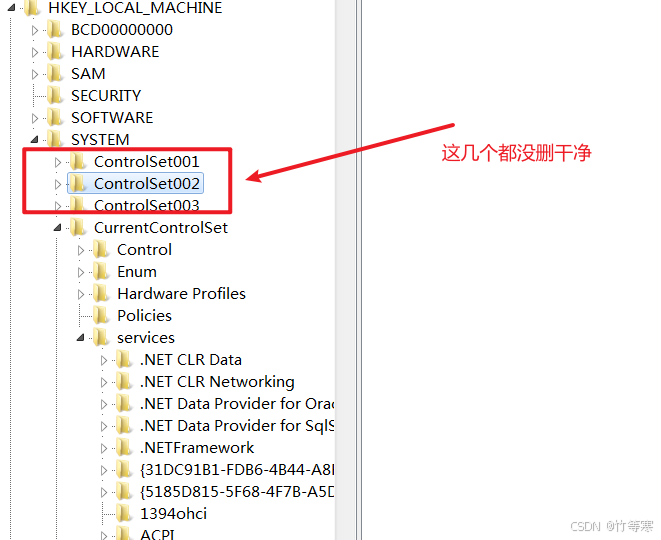

不建議使用PChunter和Antoruns來刪除,刪不干凈,實(shí)測發(fā)現(xiàn)這兩貌似只會將注冊表中主要數(shù)據(jù)的刪除,剩下另外的幾個目錄項(xiàng)還有殘留。

比如autoruns中剩下三個目錄項(xiàng)都沒刪干凈,可能autoruns只能刪除開機(jī)自啟相關(guān)的,只能繼續(xù)手工將其殘留項(xiàng)刪除。

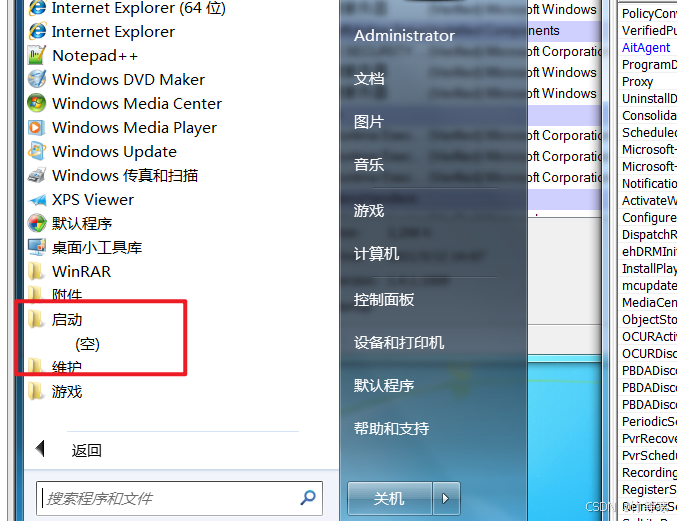

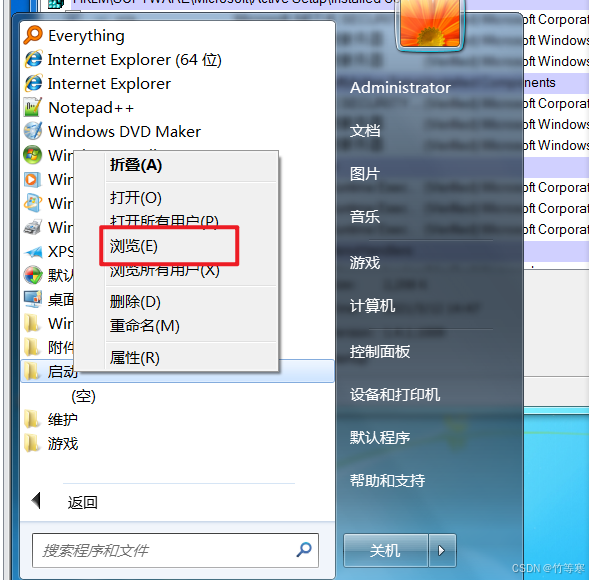

3.查看啟動項(xiàng)

啟動項(xiàng)可以用Autoruns和PChunter看,著重看沒有廠商簽名的

系統(tǒng)文件夾查看啟動項(xiàng)

同時定位到文件夾中使用PChunter直接看有沒有隱藏文件

發(fā)現(xiàn)沒有隱藏文件,啟動項(xiàng)正常

接著win+r輸入gpedit.msc,查看組策略,這里也可以看到有沒有啟動腳本

還可以繼續(xù)排查一下注冊表對應(yīng)的啟動項(xiàng)

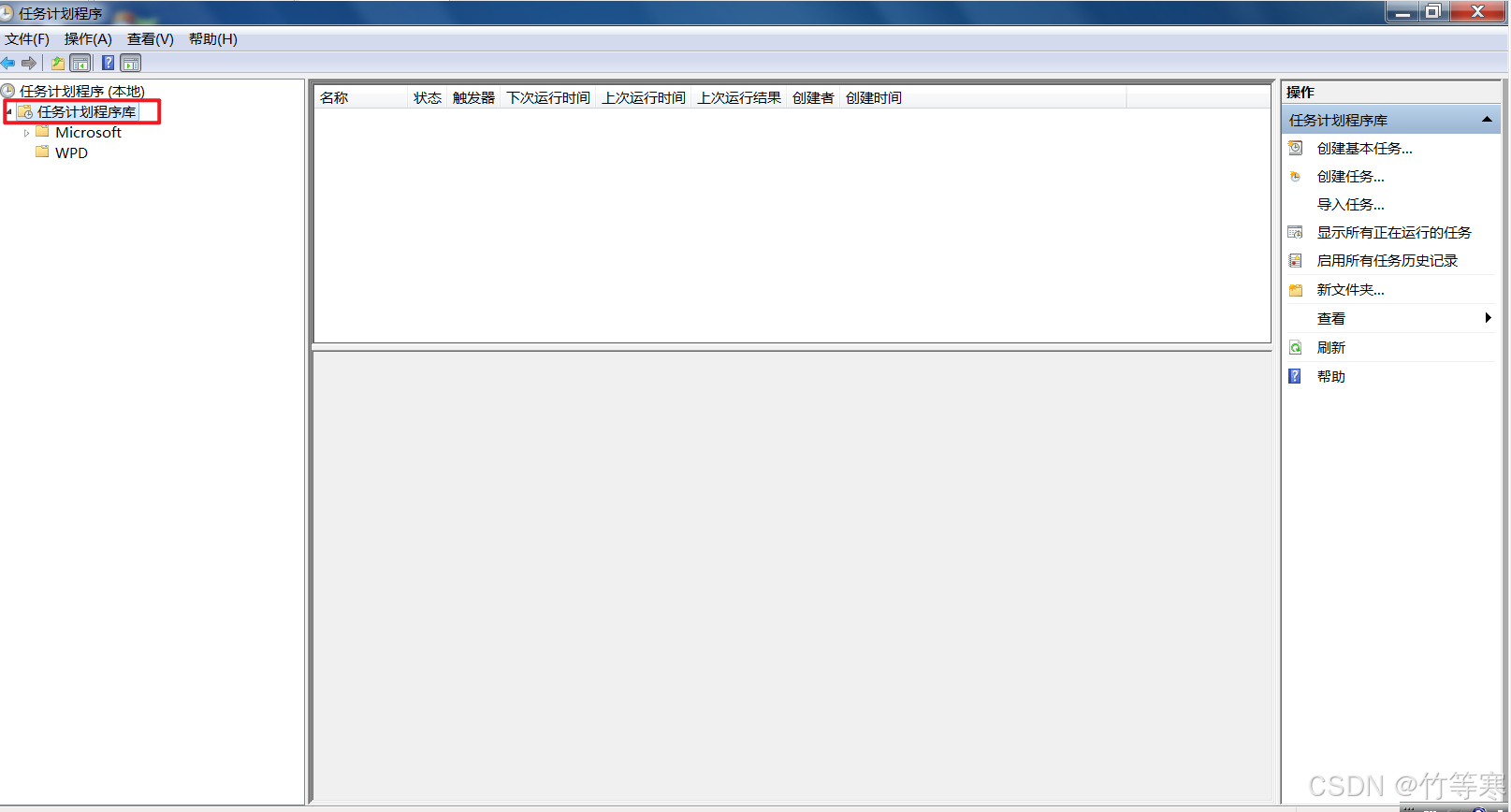

4.查看計(jì)劃任務(wù)

win+r輸入taskschd.msc,打開計(jì)劃任務(wù),一切正常

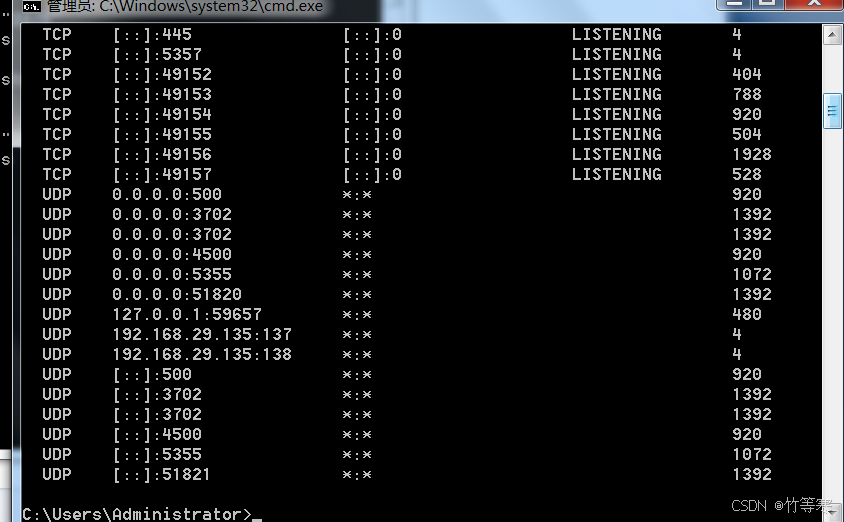

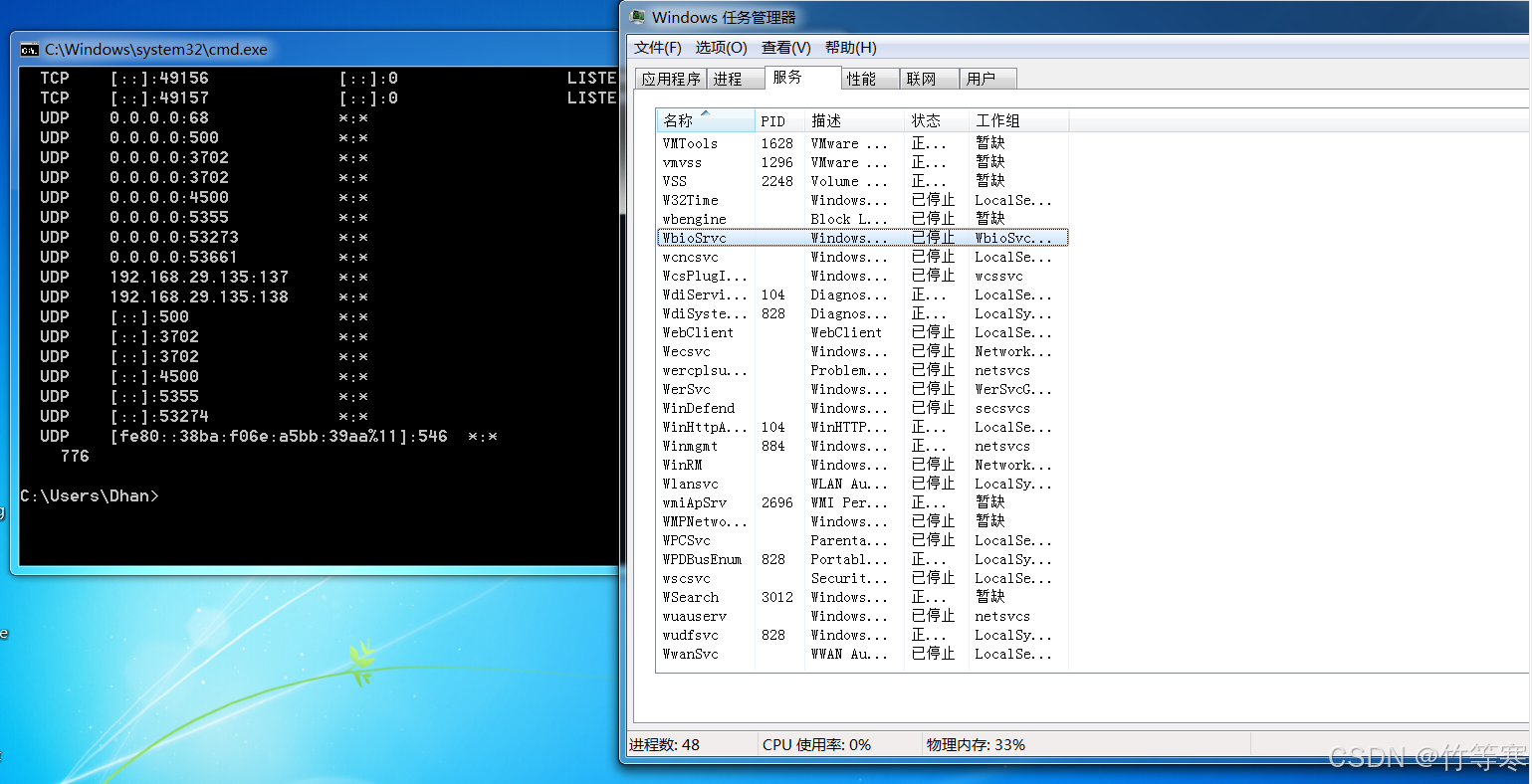

5.網(wǎng)絡(luò)情況

查看網(wǎng)絡(luò)與端口情況,一切正常

netstat -ano

6.進(jìn)程排查

可以通過PChunter等等工具進(jìn)行二次排查,著重看sec520字眼,主要看是否又運(yùn)行起來了。

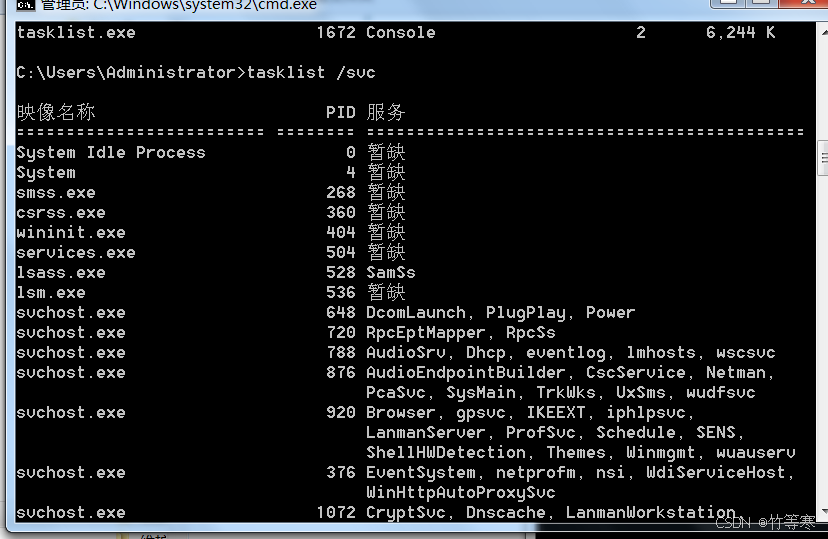

查看pid對應(yīng)程序以及對應(yīng)的服務(wù)名,一切正常

tasklist /svc

重啟再排查一遍

重啟再次查看。

剩下的就是排查進(jìn)程文件是否又再生了,服務(wù)是否還在,對應(yīng)的注冊表中是否還殘留或者又再生,也就是說你之前查殺過程中遇到的異常情況都要再次排查一遍。

這里省略過程只查看了是否又對外連接了

這時候在不遠(yuǎn)處的一位黑客發(fā)現(xiàn)他的灰鴿子放飛了,查看確實(shí)沒有上線機(jī)器。

一切正常,收工。

?轉(zhuǎn)自https://www.cnblogs.com/dhan/p/18442623

該文章在 2024/12/20 9:35:04 編輯過